7-zip 0日は、ロシアの継続的なウクライナ侵攻で悪用されました

研究者は、ロシアの継続的なウクライナへの侵略の一部として積極的に活用された7 ZIPアーカイブユーティリティのゼロデイの脆弱性を最近発見したと述べました。

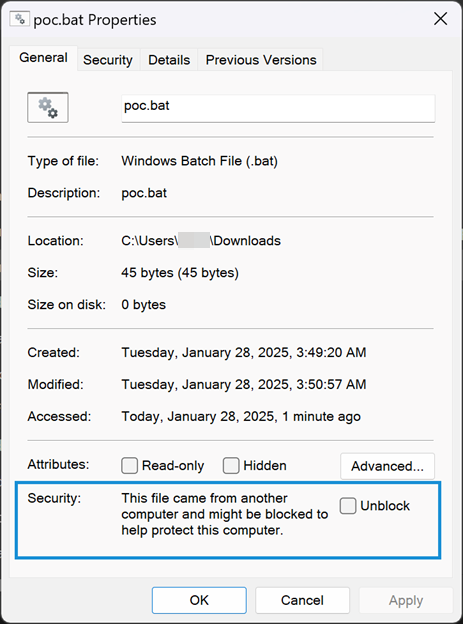

脆弱性により、ロシアのサイバー犯罪グループは、インターネットからダウンロードされたファイルの実行を制限するように設計されたWindows保護をオーバーライドすることができました。防御は一般にMOTWとして知られており、Mark of the Webの略です。インターネットまたはネットワーク共有からダウンロードされたすべてのファイルに「Zone.Identifier」タグを配置することで機能します。このタグは、NTFの代替データストリームとZoneID = 3の形式で、Windows Defender SmartScreenからの追加の精査と、どのようにまたはいつ実行できるかについての制限をファイルに課します。

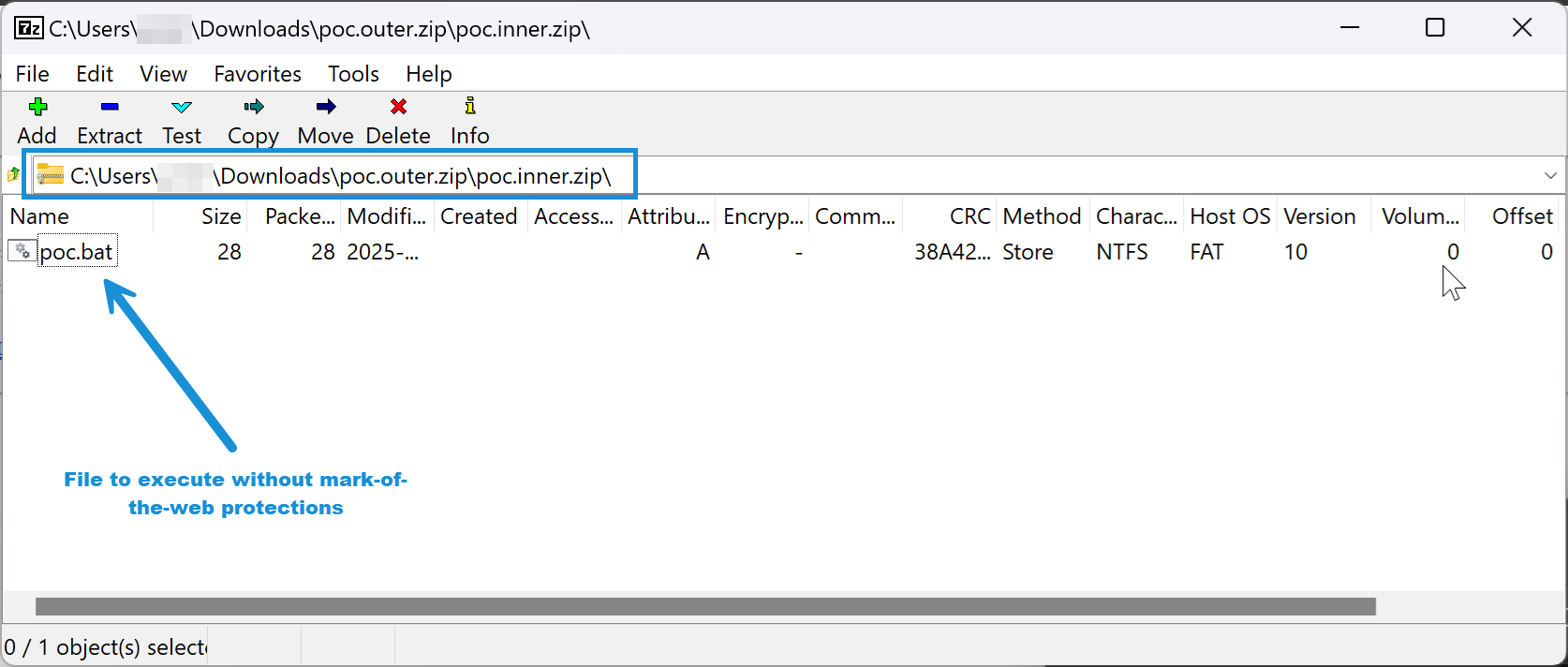

私のアーカイブにはアーカイブがあります

7 ZIPの脆弱性により、ロシアのサイバー犯罪グループはこれらの保護をバイパスすることができました。エクスプロイトは、アーカイブ内に実行可能ファイルを埋め込み、アーカイブを別のアーカイブに埋め込むことで機能しました。外側のアーカイブにはMotWタグが搭載されていましたが、内側のタグは運ばれませんでした。 CVE-2025-0411として追跡される脆弱性は、11月下旬にバージョン24.09のリリースで修正されました。

MOTWを示す外側アーカイブのタグ属性。

クレジット:トレンドマイクロ

MOTWタグを示す内部アーティブの属性はありません。

クレジット:トレンドマイクロ

「CVE-2025-0411の根本的な原因は、バージョン24.09より前に、7-ZIPが二重カプセル化アーカイブの内容にMOTW保護を適切に伝播しなかったことです」と、Trend Microの研究者であるPeter Girnusは書いています。脆弱性を発見しました。 「これにより、脅威アクターは、MOTW保護を受けない悪意のあるスクリプトまたは実行可能ファイルを含むアーカイブを作成でき、Windowsユーザーは攻撃に対して脆弱になります。」

ソース参照

#7zip #0日はロシアの継続的なウクライナ侵攻で悪用されました